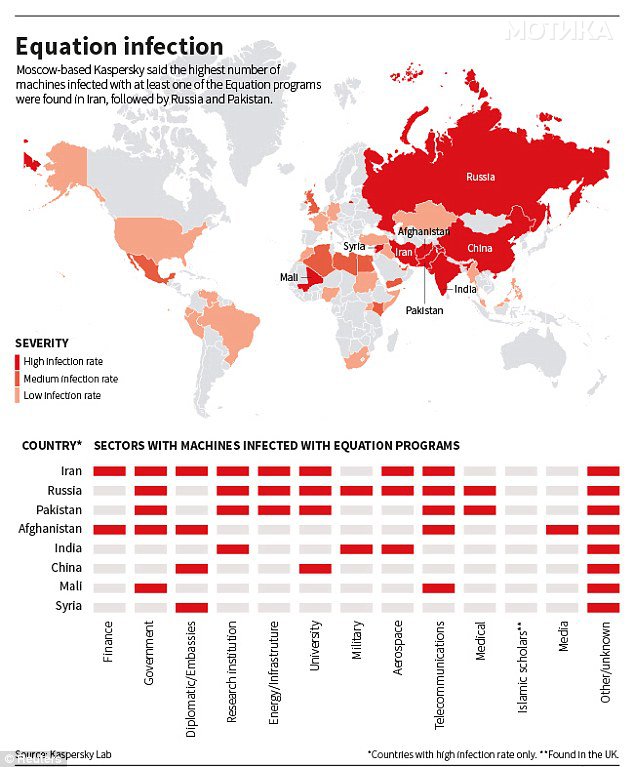

Агенцијата за национална сигурност (НСА) открила начин како да го скрие шпионскиот софтвер длабоко во хард драјвот на персоналниот компјутер, овозможувајќи им да ги надгледуваат и прислушуваат повеќето компјутери во светот – дури и кога не се приклучени на интернет.Создателот на познатата антивирусна програма Касперски Лаб од Москва изјави дека програмата открила инфиццирани компјутери во преку 30 земји со една или повеќе од шпионските програми, со тоа што најмногу инфекции има во Иран, потоа Русија, Пакистан, Авганистан, Кина, Мали, Сирија, Јемен и Алжир. Цели на вирусните напади се владини и воени институции, телекомуникациски компании, банки, енергетски компании, нуклеарни истражувачи, медиуми и исламски активисти.

НСА почнала да ги инфицира компјутерите во 2001, вели Касперски, а обемот на акцијата бил зголемен во 2008 со изборот на Барак Обама за претседател.

„Ова надминува сѐ што е познато по сложеноста и софистикацијата на техниките, и е активно веќе речиси цели две децении.“ – велат од Касперски.

Згора на тоа, дури ни производителите на овие хард драјв дискови не се свесни дека се инсталирани овие шпионски програми во нивните производи, бидејќи НСА се здобила со нивните изворни кодови позирајќи како софтверски дизајнери, како што информираат бивши оперативци, или кажувајќи им на компаниите дека владата мора да направи сигурносна проверка дека нивниот изворен код е безбеден.

Хард дисковите од страна на шпионите и експертите за сајбер безбедност се сметаат како втори по важност во компјутерот, веднаш после БИОС кодот кој се активира веднаш по вклучувањето на компјутерот.

„Така хардверот повторно и повторно ќе го инфицира вашиот компјутерот, без разлика колку го чистите или форматирате“, вели главниот истражувач за Касперски, Костин Рају.

Иако предводниците на сѐ уште активната шпионска кампања можеле да воспостават контрола врз илјадници компјутери, овозможувајќи им да крадат датотеки или да прислушуваат сѐ што ќе посакаат, шпионите биле пребирливи и оствариле полна далечинска контрола врз машините во припадност на најпожелните цели. Според него, Касперски открил само неколку компјутери со инфицирани хард дискови.

Касперски одбива директно да го посочи името на земјата зад оваа шпионска кампања, но изјавуваат дека е тесно поврзана со Стакснет, сајбер оружје на НСА кое било употребено за напад врз капацитетот за збогатување на ураниум на Иран. НСА е американска агенција чијашто основна должност е електронско разузнавање.

Бивш вработен во НСА за Ројтерс изјавил дека анализите на Касперски се точни, и дека ваквите шпионски програми се вреднуваат на исто рамниште како и Стакснет. Друг бивш оперативец потврдил дека НСА развиле техника на капсулирање на шпионски програми во хард дисковите.

Портпаролот на НСА Вејни Вајнс изјавила дека од НСА се свесни за извештајот на Касперски, но дека не сакаат да го коментираат.

Техничките детали од своето истражување Касперски ги објави во понеделник, што би можело да им овозможи на институциите да ги детектираат евентуалните инфекции од шпионски софтверски програми.

Разоткривањето може да наштети на потенцијалот за надгледување на НСА, веќе во голема мера загрозен од огромните протекувања од Едвард Сноуден, кои вознемирија некои сојузници на САД, намалувајќи ја продажбата на американска технологија во тие земји.

Разоткривањето на овие нови шпионски алатки може да доведе до поголема реакција против западната технологија, особено во земјите како Кина, која веќе изготвува регулативни мерки кои ќе бараат од повеќето снабдувачи на банкарска технологија да достават копии од нивните софтверски кодови за инспекција.

Питер Свајер, еден од петте членови на американската група за надзор на разузнувачката и комуникациската технологија изјавил дека извештајот на Касперски покажува дека е од основно значење за една земја да ги земе предвид можните последици врз трговските и дипломатските односи пред да се реши да го употребува своето знаење за софтверските недостатоци за разузнавачки цели.

„Може да има сериозни негативни ефекти врз други интереси на САД“, изјавил Свајер.

Технолошки пробив

Реконструкциите на Касперски покажуваат дека шпионските програми се капсулирани и работат во рамките на дисковите кои се продаваат од повеќе компании, опфаќајќи го во основа целиот пазар, како Вестерн Диџитал Корп, Сигејт Технолоџи, Тошиба, АјБиЕм, Мајкрон Технолоџи и Самсунг Електроникс.

Вестерн Диџитал, Сигејт и Мајкрон изјавиле дека немале ни најмала претстава за овие шпионски програми. Од Тошиба и Самсунг одбиле да коментираат.

Добивање на изворниот код

Рају изјави дека авторите на шпионските програми мораат да имаат пристап до сопственичкиот изворен код кој управува со дејството на хард дисковите. Тој код служи како мапа за ранливоста на системот, овозможувајќи им на тие кои го познаваат своите напади да ги лансираат многу полесно.

„Не постои никаква шанса некој одново да го напише оперативниот систем на хард драјвот користејќи само јавни информации“ изјави Рају.

Дизајнерите на оваа комплексна програма Касперски ги нарекува „The Equation Group” (Група Равенка), наречена така според сложените математички пресметки и кодови со кои се служи. Покрај ова, групата распространила и самораспространувачки компјутерски црв, наречен Фани, кој на разни начини ги компромитирал системите кои биле цел на шпионските напади.